리눅스 기본 설정

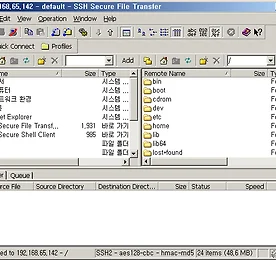

Ubuntu 명령어 # root 패스워드 부여 sudo passwd root # ssh 설정 sudo apt-get install openssh-server Port 22 // # 제거하고 저장 nano /etc/ssh/sshd_config PermitRootLogin no // yes로 변경하고 저장 nano /etc/ssh/sshd_config // algorithm 설정 Ciphers aes128-cbc,aes192-cbc,aes256-cbc,aes128-ctr,aes192-ctr,aes256-ctr,3des-cbc,arcfour128,arcfour256,arcfour,blowfish-cbc,cast128-cbc MACs hmac-md5,hmac-sha1,hmac-ripemd160,hmac-sha1..

더보기

리눅스 기본 설정

Ubuntu 명령어 # root 패스워드 부여 sudo passwd root # ssh 설정 sudo apt-get install openssh-server Port 22 // # 제거하고 저장 nano /etc/ssh/sshd_config PermitRootLogin no // yes로 변경하고 저장 nano /etc/ssh/sshd_config // algorithm 설정 Ciphers aes128-cbc,aes192-cbc,aes256-cbc,aes128-ctr,aes192-ctr,aes256-ctr,3des-cbc,arcfour128,arcfour256,arcfour,blowfish-cbc,cast128-cbc MACs hmac-md5,hmac-sha1,hmac-ripemd160,hmac-sha1..

더보기